- ツール

- ネットワーク組込み機器脆弱性検出ツール Raven for Fuzzing

脆弱性発見のノウハウを活かしたFuzzing Testにより、

未知の脆弱性発見を支援

- こんな方にお勧めします

-

- ネットワーク組み込み機器の開発事業者

- 組み込みシステムの開発を外部委託している企業

- こんな悩みを解決します

-

- 組み込み機器のセキュリティを強化したいが、どのようなテストをすればいいか分からない

- 脆弱性の市場指摘を防止したい

Raven for Fuzzingとは

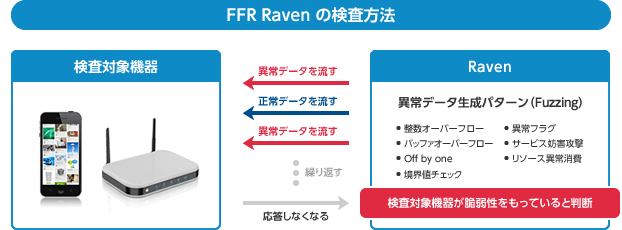

様々な異常データを連続送付するFuzzing Test で未知のセキュリティ脆弱性を発見。検証ノウハウが確立されていない組み込み機器分野で、開発段階でのセキュリティ向上に貢献。

近年、ネットワーク組み込み機器の脆弱性報告や攻撃が急増しています。スタンドアローンが一般的であった組み込み機器は、インターネットが成熟期に入った後、急速に通信機能を取り入れた分野であり、古典的なセキュリティ脆弱性を持つ機器がいまだ数多く存在しています。パソコンに代表される従来の通信機器は、様々な経緯を経て安全性確保のフローが整備されてきましたが、組み込み機器・組み込みシステム開発ベンダーのセキュリティ対策は十分なノウハウの蓄積がなされていません。多数の致命的な脆弱性が見過ごされ、市場指摘や製品回収に陥るケースが増えているのが現状です。

用語解説

- ファジング【 fuzzing 】fuzz testing

- ソフトウェアのバグや脆弱性を検証するためのテスト手法の一種。エラーが含まれた様々な命令パターンを実行してエラーの発生の要因を発見すること。 ファジングでは、「ファズ」(fuzz)と呼ばれるエラーが含まれた様々な異常パケットを自動的生成し、プログラムによって無作為に入力させる。ファズが無作為に入力されることで、人為的な事前予測では想定しづらいケースで生じるエラーを発見することができる。

異常データ生成の代表例

- 整数オーバーフロー

- バッファオーバーフロー

- Off-by-oneエラー

- 境界値未チェック

- 異常フラグ

その他、様々な異常パケットでのFuzzing Testが可能です。詳しくはお気軽にお問い合わせください。

用語解説

- オーバーフロー【 overflow 】

- 数値演算を行った結果が、扱える数値の最大値を超えること。 1つの数値を表現するために確保されるメモリ領域は決まっているため、扱える数値には上限がある。演算結果がこの上限を超え、予期しない動作が起きる現象。

- バッファオーバーフロー【 buffer over-flow 】

- プログラミング言語で書かれたプログラムでは、プログラムによって割り当てられたメモリサイズを越えて文字列が入力されると領域があふれて(オーバーフロー)しまい、予期せぬ動作が起きる。 バッファオーバーフローを悪用した不正アクセスには高度な知識が必要とされるが、成功した場合バッファオーバーフローを引き起こしたプログラムが持っているアクセス権の範囲で様々な操作を行うことが可能となる。

- Off-by-oneエラー【 off-by-one error 】OBOE

- 境界条件の判定に関するエラーの一種。コンピュータプログラミングにおいて、同一の処理を繰り返すループが正しい回数より1回多く、または1回少なく実行された場合などに発生する。 代表的な原因として、プログラマーが数字のカウントを0からであるべきところ1からスタートしてしまう、数値の比較において「~未満」とすべきところを「~以下」としてしまう、などが挙げられる。 様々なアプリケーションソフトに共通する代表的なセキュリティホールの一つ。また、バッファオーバーフローを悪用して遠隔地からコンピュータを乗っ取ること。

特 色

POINT 1

未知の脆弱性を検出

組み込み機器で製品の出荷後に脆弱性や不具合が発見された場合、製品回収などの莫大なコストがかかるケースが少なくありません。初期出荷時点で高い品質を求められる組み込み機器では、既知の脆弱性のみならず、未知の脆弱性に対しても留意が必要となります。 しかし、実際には製品のセキュリティ脆弱性対策は非常に困難です。未知の脆弱性発見には、一般的に、非常に高度な知識と熟練した技術が必要であるため、人材の確保は困難である上、現在においてもセキュリティ脆弱性発見手法に関するノウハウの体系化は途上段階です。 Raven for Fuzzingは、セキュリティ研究・サービスベンダーの検出ノウハウのツール化に成功。検査実績のフィードバックを反映するアップデートを随時行い、最新の動向に対応します。非常に簡単な操作でトップクラスのセキュリティ研究者が持つ最新の脆弱性発見ロジックを利用する事ができ、製品のセキュリティ品質の向上を実現できます。

POINT 2

高性能Fuzzing Test

製品テストで一般的に行われている脆弱性スキャンは、既知の脆弱性に対する対策が取られているかを確認する手法です。Ravenで採用している「Fuzzing Test」は、対象機器に対して不具合が起こり得る異常なパケットを自動生成・送信することにより、未知の脆弱性を検出する手法です。 Raven for Fuzzingは、未知のリモートセキュリティ脆弱性発見に特化したツールです。セキュリティ脆弱性による不具合を誘発しやすい異常なパケットの組み合わせを自動生成(Fuzzing)して送信する事で、対象の異常をモニタリングする「ロバストネステスト」を実施します。 これにより、バッファオーバーフロー、整数オーバーフロー、フォーマットストリング、off-by-oneエラー、読み込み境界未チェック、リソースの異常消費、サービス妨害など、多数の致命的な脆弱性を発見する事が可能です。

理論上、Fuzzing Testで全パターンを網羅的にテストすれば、あらゆる脆弱性を検出する事ができます。しかし、現実的には全てのパターンを網羅する事は時間的・コスト的に不可能です。32bitのパケットにおいても、2^32=4,294,967,296パターン存在しますので、1秒間に1000パターンのFuzzingを実施したとしても約50日の検査時間を要します。数100バイトのパケットであればその組み合わせは膨大なものとなり、現実的な時間で検査を終了する事は不可能です。 このため、Fuzzingにおいては、「網羅性」ではなく「絞り込み技術」が重要となります。「現実的な時間で脆弱性をいかに発見できるか」が大きなポイントです。 Raven for Fuzzingは、「脆弱性発見のノウハウ」=「Fuzzingにおける絞り込み技術」を集約し、非常に効率的に未知のセキュリティ脆弱性を発見します。 開発やテストフェーズなどのできるだけ早い段階で、製品のバグや脆弱性を修正することにより、大幅にコストを圧縮することができます。また、製品出荷後にバグや脆弱性が発見され、製品回収や周知にかかる莫大なコストが発生するリスクを極小化することができます。

Raven for Fuzzing の開発元であるFFRIは、経済産業省の「平成22年度企業・個人の情報セキュリティ対策促進事業(新世代情報セキュリティ研究開発事業)」に係る委託先に採択されており、Raven for Fuzzingはその研究開発で得られた知見が注ぎ込まれた製品です。

※海外ではMicrosoft社やCisco Systems社が製品開発ライフサイクルにFuzzingでの検査を取り入れ、大きな成果をあげています。Fuzzingの特徴や効果については、IPA(独立行政法人情報処理推進機構)が公開している「ファジング活用の手引き」をご参照ください。

POINT 3

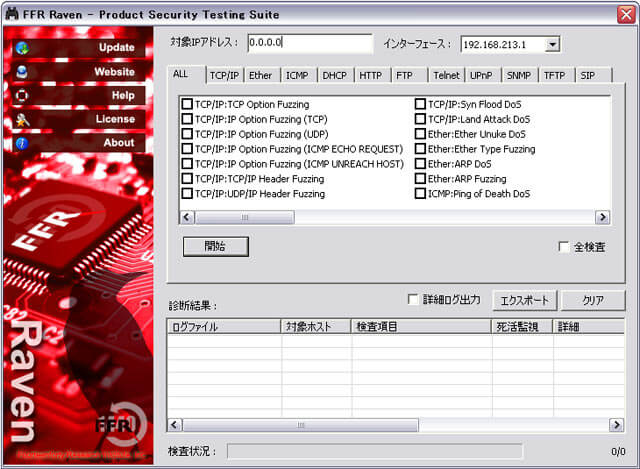

広範囲のプロトコル検査をサポート

Raven for Fuzzingでは、ブロードバンドルーター、ネットワーク機器、情報家電、モバイル機器などの組み込み機器に既に大量の未知セキュリティ脆弱性を発見しています。数百万の検査パターンを数時間で実施可能です。

| Raven for Fuzzing検査項目一覧 |

|---|

| TCP/IP Option Fuzzing、IP Option Fuzzing (TCP)、IP Option Fuzzing (UDP)、IP Option Fuzzing (ICMP ECHO REQUEST)、ICMP Option Fuzzing (ICMP UNREACH HOST)、TCP Header Fuzzing、UDP Header Fuzzing、SYN Flood DoS、Land Attack DoS、Ether X-DoS、Ether Fuzzing、ARP DoS、ARP Fuzzing、ICMP Ping of Death、ICMP Fuzzing、HTTP (POST/GET/etc) Fuzzing、DHCP Option Fuzzing、FTP Use/Pass Fuzzing、FTP Command Fuzzing、Telnet Account Fuzzing、Telnet Terminal Fuzzing、UPnP Fuzzing、SNMP Community Fuzzing、SNMP Encoding Fuzzing、TFTP Name Fuzzing、TFTP Type Fuzzing、SIP Fuzzing |

| Raven for Fuzzing検査項目一覧 | TCP/IP Option Fuzzing、IP Option Fuzzing (TCP)、IP Option Fuzzing (UDP)、IP Option Fuzzing (ICMP ECHO REQUEST)、ICMP Option Fuzzing (ICMP UNREACH HOST)、TCP Header Fuzzing、UDP Header Fuzzing、SYN Flood DoS、Land Attack DoS、Ether X-DoS、Ether Fuzzing、ARP DoS、ARP Fuzzing、ICMP Ping of Death、ICMP Fuzzing、HTTP (POST/GET/etc) Fuzzing、DHCP Option Fuzzing、FTP Use/Pass Fuzzing、FTP Command Fuzzing、Telnet Account Fuzzing、Telnet Terminal Fuzzing、UPnP Fuzzing、SNMP Community Fuzzing、SNMP Encoding Fuzzing、TFTP Name Fuzzing、TFTP Type Fuzzing、SIP Fuzzing |

|---|

- ※Ver.1.2.75以降では、IPv6ファジング[IPv6検査、ICMPv6検査、DHCP(IPv6)]に対応

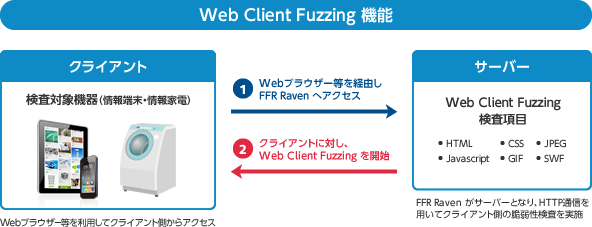

- ※Ver.1.3.106以降では、Web Client ファジング(HTML、JavaScript、CSS)に対応

- ※Ver.1.4.350以降では、 Web Client ファジングで画像フォーマット(GIF、JPEG、SWF)にも対応

- ※その他プロトコルは随時追加予定

POINT 4

Webクライアント検査により、スマートフォンなどに搭載されたWebブラウザの検査も可能

Raven for Fuzzingは、Webブラウザ等のネットワーククライアントのセキュリティ脆弱性を検査することが可能です。「Client Fuzzing機能」を利用することで、Raven for FuzzingがWebサーバとして動作し、スマートフォンや各種情報家電などからアクセスする事でWebブラウザのレンダリングエンジンを検査することができます。

※ Web Client検査実施時はRaven for Fuzzingに接続するクライアントを1つに制限してください(正しい結果が得られない場合があります)

POINT 5

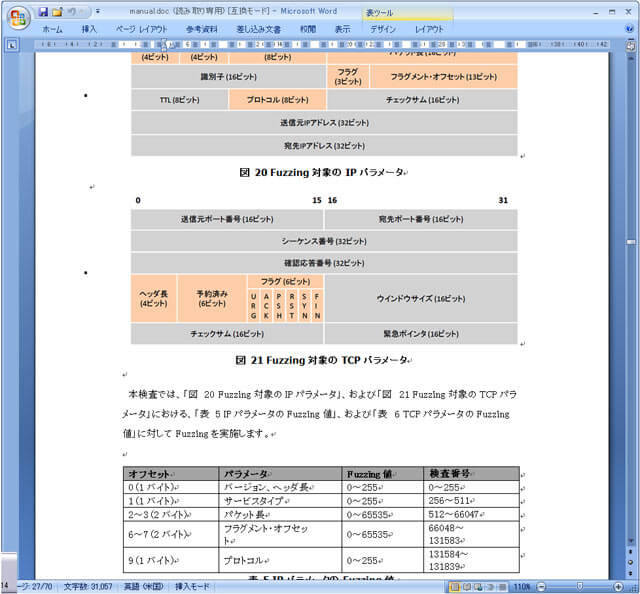

洗練された日本語UI、マニュアル、報告書テンプレート

Raven for Fuzzingは、一般的なWindowsマシン(Windows XP/Vista/7の各エディション(32bit版)対応)に簡単にインストールする事ができます。インタフェースは国産ならではの完全日本語であり、IPアドレスを入力して検査項目を選択するだけで簡単に検査を実施する事ができます。 また、マニュアルには送信パケットの詳細や検査アルゴリズムまで記述され、開発の現場で有用な情報を多数掲載しています。編集可能なMicrosoft Word形式の報告書テンプレートも添付されているため、短時間で検査レポートを作成する事も可能です。

スペック

対応するプロトコル検査

| 基本システム 構成 | TCP/IP Option Fuzzing、IP Option Fuzzing (TCP)、IP Option Fuzzing (UDP)、IP Option Fuzzing (ICMP ECHO REQUEST)、ICMP Option Fuzzing (ICMP UNREACH HOST)、TCP Header Fuzzing、UDP Header Fuzzing、SYN Flood DoS、Land Attack DoS、Ether X-DoS、Ether Fuzzing、ARP DoS、ARP Fuzzing、ICMP Ping of Death、ICMP Fuzzing、HTTP (POST/GET/etc) Fuzzing、DHCP Option Fuzzing、FTP Use/Pass Fuzzing、FTP Command Fuzzing、Telnet Account Fuzzing、Telnet Terminal Fuzzing、UPnP Fuzzing、SNMP Community Fuzzing、SNMP Encoding Fuzzing、TFTP Name Fuzzing、TFTP Type Fuzzing、SIP Fuzzing |

|---|

システム要件

| 対応OS | 【32bit版】 Windows 7 Home Premium, Professional, Ultimate Windows 8.1 Pro, Enterprise【64bit版】 Windows 7 Home Premium, Professional, Ultimate Windows 8.1 Pro, Enterprise |

|---|---|

| CPU | Intel Pentium 4 1.6GHz以上の32 bitプロセッサ推奨 |

| メモリ | 1GB以上を推奨 |

| HDD | 16GB以上を推奨 |

| NIC | 10/100-BASE-T/TX以上のLANカード |

- ※実行には管理者権限が必要です。また、Winpcapをインストールする必要があります。

- ※VPNクライアントや仮想ネットワーク・デバイス等がインストールされている環境では正常に動作しない可能性があります。

- ※e-mobileなどのモバイルカード、モデム、VPN等、イーサーネットカード以外での検査は実施できません。

- ※ローカルホストに対する検査はできません。

- ※Windows Vista以降のOS環境でIPv6 Fuzzingを行う際にはMS10-058パッチが適応されている必要があります。

- ※上記条件を満たせばノートPCなどの低リソース機器でも動作可能

Raven for Fuzzing 価格表

| ライセンス体系 | 年額包括ライセンス | 月額PC数限定ライセンス |

|---|---|---|

| ライセンス概要 | 企業単位の契約で PC端末数無制限にてご利用可能 | 企業単位の契約で 3PC端末までご利用可能 |

| ライセンス利用制限 | 無制限 | 3 ライセンス (PC端末単位の個別ライセンス契約) |

| 契約期間 | 1年間 | 1ヶ月 |

| ライセンス価格 | ¥5,000,000/年 | 月額:¥500,000/月 |

- ※上記ライセンスにおいて、Fuzzing対象機器の台数に制限はありません。

- ※価格は、2012年4月現在の金額です。

お電話でのお問い合わせ(受付時間:平日9:00-17:45)

Webからのお問い合わせ